Se você me perguntar “Cyrano, a nuvem é segura para a minha empresa?” a resposta será: depende. Quando falamos em segurança em cloud, precisamos ter em mente que a segurança está mais ligada à gestão do processo em si do que em uma solução específica. A nuvem é construída para entregar aos clientes alto nível de segurança: um provedor de cloud confiável certamente provisionará recursos em um data center certificado pela ISO 270001, 9000, ISAE 3402 entre outras para fornecer seus serviços. Porém, se a sua empresa não tiver processos, não é possível garantir a segurança do seu ambiente, mesmo com as melhores soluções do mercado.

Por isso, é normal que as pessoas tenham dúvida sobre o assunto e que novas terminologias surjam diariamente. Todas elas têm o intuito de garantir uma só coisa: que os processos das empresas sejam auditados periodicamente pelos times de TI a fim de manter uma visibilidade alta sobre a infraestrutura e, por consequência, a melhoria contínua dos processos e mais segurança para o ambiente.

Pensando nisso, junto com o Cássio Nascimento (Project Manager da Binario Cloud) e Luiz Fernando de Souza (CBO da Binario Cloud) pude ouvir as dúvidas do mercado em relação a vulnerabilidades em cloud e segurança de TI durante a live que apresentamos com o mesmo título deste artigo. Mas para não restringir o conhecimento apenas a quem pôde participar ao vivo, quero trazer os principais insights que exploramos ao longo do bate-papo e responder as dúvidas que não puderam ser sanadas ao longo desses 60 minutos de conversa.

Acompanhe a gravação a seguir e, se quiser, continue descendo para conferir meus insights.

É possível confiar na segurança em cloud?

Confiança é algo que se conquista, não se compra. Para que um provedor de nuvem esteja apto a oferecer seus serviços, precisa investir em engenharia, arquitetura e processos que certifiquem a segurança do seu data center. Por outro lado, isso não significa que o seu ambiente estará automaticamente protegido contra ameaças só porque está na nuvem. Esse erro é fruto de uma má interpretação sobre o que é cloud computing, que não leva em consideração os diferentes modelos de entrega do serviço, nem compreende que a responsabilidade por manter sua empresa segura deve ser compartilhada entre o seu time e o provedor de cloud.

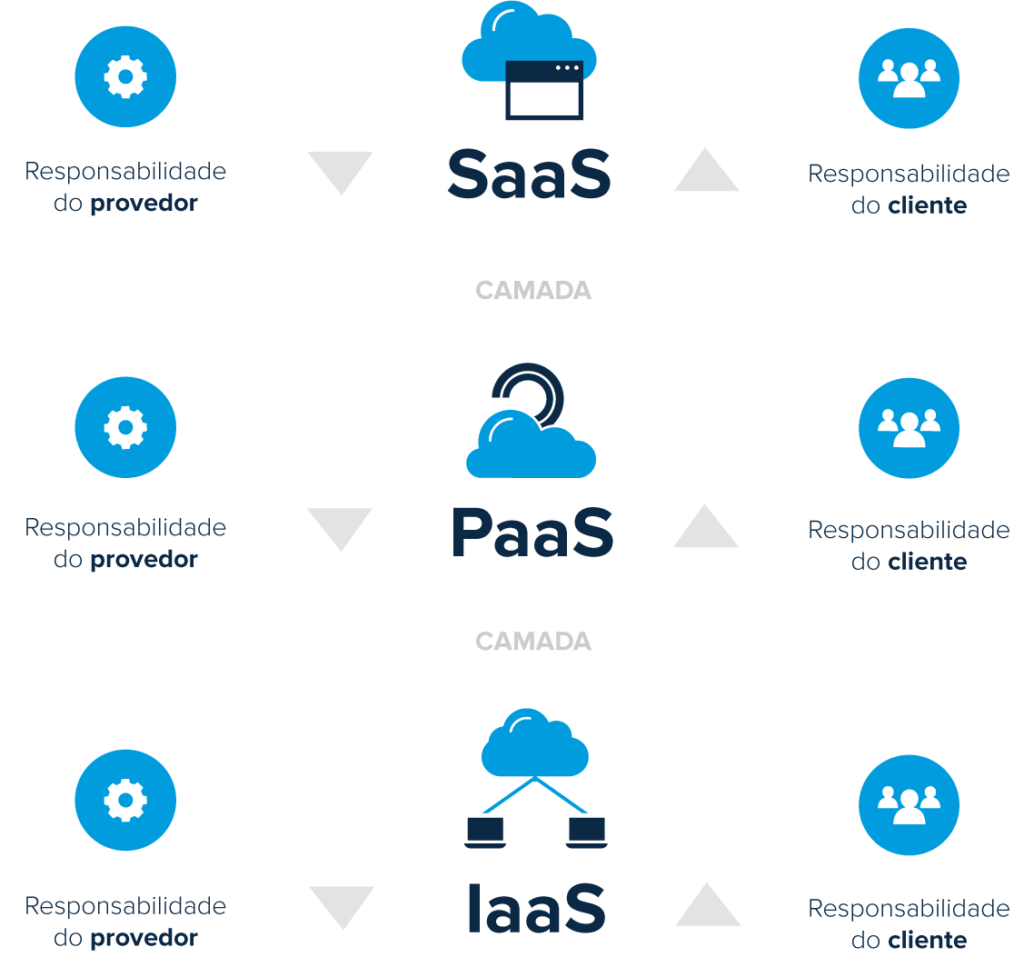

Cloud computing é uma abstração da camada física de hardware e pode ser entregue em diversos modelos, sendo os principais: Infraestrutura como Serviço (IaaS), Plataforma como Serviço (PaaS) e Software como Serviço (SaaS). Contratar IaaS significa dizer que tudo o que está por trás da infraestrutura (como a segurança do hardware) é responsabilidade do provedor — e, que o que vem após essa camada, é responsabilidade do cliente. Já contratar PaaS significa dizer que a segurança até a camada das plataformas é responsabilidade do provedor, assim por diante.

IaaS, PaaS ou SaaS: qual é a opção mais segura?

Todos os modelos de entrega de cloud são seguros, o que muda é até onde vai a responsabilidade do provedor e onde começa a responsabilidade do cliente. Com isso, podemos estabelecer alguns parâmetros para quer a sua empresa escolha a opção que entregará mais segurança, com base nos objetivos e particularidades do negócio

Em geral, se a sua empresa é mais especializada em tecnologia e investe pesado na certificação dos colaboradores para realizar toda a gestão da infraestrutura, a recomendação é apostar em um modelo de IaaS. Inversamente, quanto menos especializada e focada em tecnologia, mais se recomenda optar por SaaS. Portanto, a escolha do modelo de cloud que trará mais segurança para o seu ambiente depende da maturidade da sua empresa nesse quesito.

A pergunta que a gestão de negócios precisa fazer internamente é: qual nível de maturidade queremos ter em relação à TI? Seguindo boas práticas de administração, sabemos que a ideia é que a empresa invista maturidade no seu core business — e não em serviços que já se tornaram commodities.

Se a nuvem, por si só, não garante a segurança do meu ambiente, por quê migrar para cloud?

Sendo uma abstração da camada de hardware, é correto afirmar que a cloud computing abstrai as preocupações com segurança física e algumas das responsabilidades com a segurança lógica, dando mais espaço para que o seu time crie e implemente processos seguros, controles de acesso, políticas e diretrizes para garantir a proteção dos dados corporativos.

Além disso, com a nuvem a sua empresa dividirá os custos de manter um data center de alta segurança com os demais clientes alocados no host. Pense em quanto dinheiro é gasto anualmente pela sua organização para manter profissionais especializados para gerir e controlar sua infraestrutura a fim de que o seu data center esteja em compliance com a ISO 270001; quanto é investido em equipamentos, licenças e segurança para estar em conformidade com as principais certificações do seu segmento. Em cloud, o valor investido pelo provedor em segurança é rateado entre os clientes.

Dessa forma, grandes indústrias, que já investiam em segurança no ambiente on-premise, continuam operando em uma infraestrutura de alta qualidade e podem alocar recursos de forma mais eficiente para o crescimento do negócio, ao passo que uma empresa com 1 ou 2 servidores consegue aproveitar todas as vantagens de uma infraestrutura com alta segurança sem investir um valor que não tem.

Quais são e como mitigar as vulnerabilidades de sistemas on-line?

As vulnerabilidades de sistemas on-line desenvolvidos in-house são diferentes das apresentadas em aplicações desenvolvidas para o mercado.

Quando um sistema está em concepção, as pessoas costumam negligenciar coisas básicas, como:

- Publicar um IP na internet;

- Manter servidores desatualizados;

- Manter servidores fora do compliance com sistema de licenciamento;

- Ignorar redes sem proteção de Web Application Firewall;

- Permitir a existência de usuários com pouco treinamento para operar os sistemas;

- Ter uma política de permissionamento pouco eficiente.

Porém, quando falamos em aplicações desenvolvidas para o mercado, geralmente seus fornecedores seguirão boas práticas de mercado para mapear, documentar, corrigir ou mitigar as vulnerabilidades conhecidas. Isso porque essas aplicações são testadas por um conjunto maior de pessoas, dada a maior publicidade da aplicação.

Já quando o desenvolvimento é in-house, a aplicação é menos testada e, portanto, suas vulnerabilidades são menos conhecidas. Por esse motivo, é importante que o time de desenvolvimento utilize ferramentas, como o Pentest, que faz uma varredura na aplicação, explorando as principais ameaças do mercado, e produz um relatório para que seu time tome as próximas decisões.

Como fazer a gestão de vulnerabilidades?

- Implemente uma ferramenta de monitoramento de rede para conhecer e entender de forma profunda os comportamentos do ambiente;

- Segmente a rede para evitar que um problema em uma ponta A afete usuários em outras pontas;

- Crie uma Política de Segurança da Informação e aplique a melhoria contínua sobre esse documento;

- Faça uma auditoria interna, começando pelas áreas mais rápidas de serem verificadas;

- Faça um inventário de servidores, aplicações e dispositivos utilizados;

- Resolva problemas e processos simples, como portas que não deveriam estar abertas;

- Verifique as queixas dos clientes internos e causa-raiz das mesmas;

- Faça um Pentest em aplicações públicas na Internet para ter visibilidade sobre as vulnerabilidades;

- Tenha planos de continuidade que tragam diretrizes sobre o que deve ser feito caso uma ameaça seja consumada;

- Encaminhe soluções para os problemas detectados de forma simples, compreensível para pessoas não-técnicas;

- Direcione o trabalho da sua TI para que seu time seja proativo, e não reativo;

- Crie um cronograma de auditorias recorrentes para ataque das vulnerabilidades.

Nunca existirão sistemas totalmente seguros, então precisamos aprender a trabalhar com as vulnerabilidades em ambientes de TI de forma a não ter de lidar com um problema ainda maior lá na frente. Por isso, a auditoria deve ser um processo rotineiro na TI para manter a visibilidade alta sobre os processos operacionais. Sem visibilidade, qualquer vulnerabilidade torna-se um risco em potencial — e risco é sinônimo de perda financeira. Além disso, é importante aplicar a melhoria contínua das políticas e planos já construídos.

Para finalizar, lembre-se que o papel do cloud provider não é apenas de fornecer infraestrutura, mas de ser um braço de apoio para que sua empresa consiga aproveitar ao máximo as vantagens da computação em nuvem. Isso inclui auxiliá-los a manter a saúde do ambiente e segurança em cloud. Uma das maneiras de realizar isso é através do Assessment de TI, um levantamento que trará à tona problemas que, muitas vezes, nem sua TI saberá que estão lá. Vale a pena pesquisar e entender o que o mercado oferece para apoiar seu negócio.